Cyber-Security Trends 2020

Generell kann gesagt werden, dass sich Angriffsmethoden, durch den Einsatz artifizieller Intelligenz (AI), deutlich intelligenter, fokussierter und über mehrere, gleichzeitig eingesetzter Angriffsvektoren definieren.

Folgende Cyberangriff-Methoden und -Ziele wurden im 2020 vermehrt registriert.

Als Kriterium wird die Häufigkeit und die Grösse des entstandenen Schadens angewandt:

- Supply-Chain-Angriffe (z.B. SolarWinds)

- Vishing (Voice-Phishing)

- Ransomware-Angriffe (Datenverschlüsselung und Daten-Exfiltration)

- Thread-Hijacking (z.B. Emotet)

- Ausnutzen von Fehlkonfigurationen und System-Schwachstellen (z.B Citrix, RDP)

- Cloud-Infrastrukturen (Fehlkonfiguration beim IAM, privilegierte Accounts)

Angriffsvektoren - E-Mail vs WEB

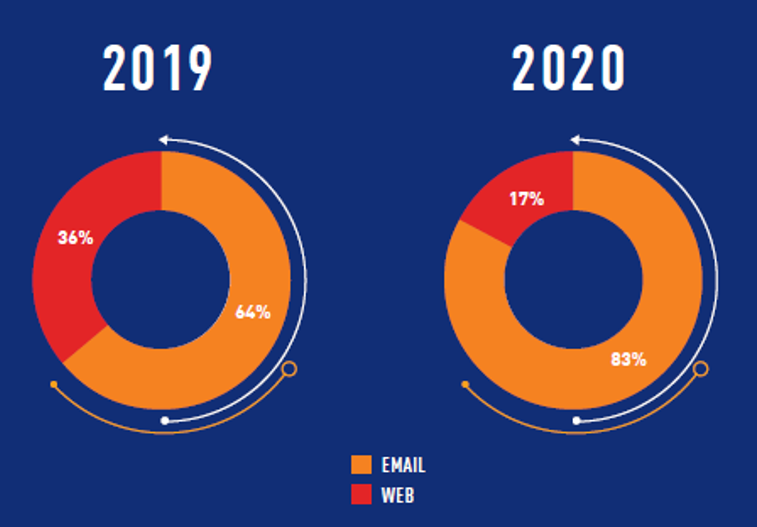

Dass E-Mail der meist verwendete Angriffsvektor ist, war bekannt. Im 2020 hat sich dies jedoch nochmals verdeutlicht. Die Abbildung auf der linken Seite zeigt die Entwicklung Angriffsvektoren im Zeitraum von 2019 zu 2020.

Sie verdeutlicht, dass das Vermitteln einer, sich der Bedrohungslage angepassten "User Awareness", eine enorm wichtige Massnahme in der Prävention darstellt.

Prävention und Schutz

Im Hinblick auf Multivektor-Bedrohungen und -Angriffe ist nur ein umfassender Schutz zielführend. Dabei gilt der Zero-Trust Ansatz:

Keinem System und keiner Komponente, egal ob innerhalb oder ausserhalb des Perimeters, wird vertraut.

Dabei ist es wichtig eine lückenlose und konsolidierte Sicht der Ereignisse zu haben.

Gerne unterstützen wir Sie, damit Ihre IT auf sämtliche Multivektor-Bedrohungen und -Angriffe bestens vorbereitet ist

Read more +21 Februar 2024 in Allgemein, News, Top-News

Read more +21 Februar 2024 in Allgemein, News, Top-NewsITRIS Gruppe gehört zu den Top 5 Arbeitgebern der Schweiz in der Branche Internet, Telekom und IT

Read more +03 August 2023 in Allgemein, Events, IT Security, News

Read more +03 August 2023 in Allgemein, Events, IT Security, NewsWebinar am 30.8.23: Anatomie eines Cyberangriffs mit Arctic Wolf

Read more +09 Februar 2023 in Allgemein, Datacenter, Events, News, Top-News

Read more +09 Februar 2023 in Allgemein, Datacenter, Events, News, Top-News